Microsoft Defender for Cloud入門:マルチプラットフォーム環境のセキュリティ可視化

目次

- はじめに

- Microsoft Defender for Cloudとは

- クラウドセキュリティ態勢管理(CSPM)を使ってみる

- クラウド ワークロード保護プラットフォーム (CWPP)を使ってみる

- まとめ

- 著者紹介

1. はじめに

こんにちは。入社2年目のTABです。

突然ですが、皆さんの組織では大切な情報はどう管理されていますか?

クラウドサービスやインターネットに繋がったファイルサーバー、社内のサーバーは

各部署、各自の管理になっていませんか?

IPAが公開している情報セキュリティ10大脅威2025では、

ランサム攻撃やシステムの脆弱性をついた攻撃、内部不正の情報漏洩などがランクインしています。

「脆弱性管理ツールは使い方が分からず実施工数もかかるので、なかなか進まない、、、」

「自社の管理対象が多くてどの環境にどのツールを使ったら良いかわからない」

「外部に委託するにしても結果が出るまでに時間がかかる」

といった声も聞こえてきますが、そんな悩みを解決してくれるサービスがあります。

今回は、マルチクラウド環境とオンプレミス環境の一括セキュリティ管理を実現する

「Microsoft Defender for Cloud」を実際に使ってみた感想と併せて紹介していきます。

参考:

・情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

2.Microsoft Defender for Cloudとは

Microsoft Defender for Cloud (旧:Azure Security Center)とは、

クラウドネイティブ アプリケーション保護プラットフォーム (CNAPP)です。

主に次の3つの機能で構成されています。

①クラウド セキュリティ態勢管理 (CSPM)

→各リソースのリスク評価とその対策、VMの設定ミスの検出等の脆弱性の管理をしてくれます。

また、規制コンプライアンスチェックを実施する機能もあります。

②クラウド ワークロード保護プラットフォーム (CWPP)

→マルウェアの検出・防御、ネットワークに接続されているデバイスを監視し、

脅威や異常動作を検知し、対策を実施する機能です。

③開発セキュリティ運用 (DevSecOps) ソリューション

→ソフトウェア開発の全ての段階でセキュリティを統合管理するソリューションです。

近年は、開発チームと運用チームが協力して、テストと統合を行い迅速かつ効率的な実装が

行われています。

ただ、効率化のあまりセキュリティがおろそかになってしまいがちです。

そこで、CI/CDの途中にセキュリティチェックを組み込み、統合をより安全にし、

デプロイ後の運用も侵入テストを実施し、セキュリティホールを見つけ出す役割を

担ってくれます。

参考:

・Microsoft Defender for Cloud の概要 – Microsoft Defender for Cloud | Microsoft Learn

・CWPP とは | Microsoft Security

・DevSecOps とは 定義とベスト プラクティス | Microsoft Security

3.クラウド セキュリティ態勢管理 (CSPM)を使ってみる

3-1. 有効化手順

それでは、実際に使ってみる前に有効化の手順をご紹介します。

まずは、管理画面を開くために、Azure Portalの上部にある検索バーで

「Microsoft Defender for Cloud」で検索し、選択します。

画面左側のメニューより、「管理」 > 「環境設定」 を選択します。

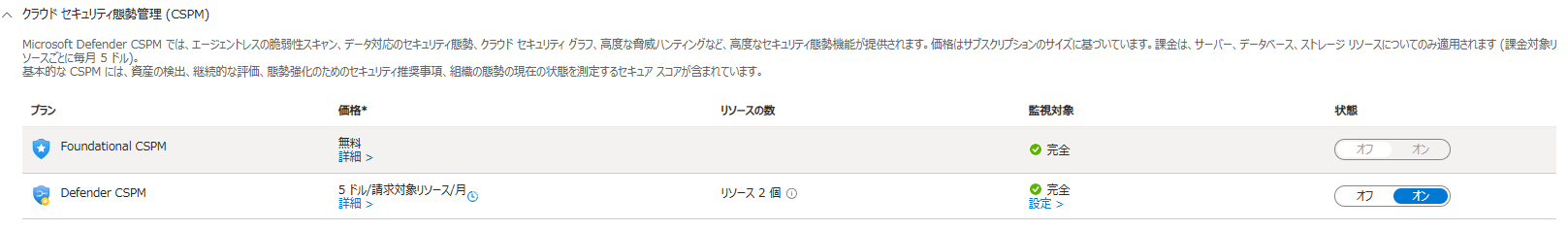

クラウド セキュリティ態勢管理 (CSPM)の欄でオン/オフの切り替えができます。

一度オンにしたらオフしない限り永続的に自動で脆弱性スキャンが行われ、

以降の管理画面で、脆弱性を一括管理が実現できます。

踏み出すには軽すぎる一歩で、導入できてしまいました。

圧倒的なスピード感に驚いています。

無料プランと有料プランがあり、

私の環境では、「Foundational CSPM(無料)」はデフォルトでオン(有効化)になっていました。

この無料版では、セキュリティに関する推奨事項やセキュリティスコア、

規制コンプライアンスチェックに関する情報提供をしてくれます。

今回は「Defender CSPM(有料)」も30日のトライアルを利用して有効化してみました。

有料版にアップグレードすることで、VMの脆弱性のエージェントレススキャンや

リスクの優先順位付け、インターネットの露出分析、アクセス許可の管理等、

無料版に比べて機能が大幅に増加します。

料金については、サーバー、データベース、ストレージのリソースが課金対象にあたります。

課金対象リソースごとに毎月5ドルの料金がかかります。

詳しい料金は以下をご参照ください。

・価格 – Microsoft Defender for Cloud | Microsoft Azure

また、導入の予定があり、対象リソース数をある程度把握されている方は以下URLで見積もりを

作成できますので、ぜひご活用ください。

・料金計算ツール | Microsoft Azure

3-2. 実際の管理方法

設定も完了したので、脆弱性管理の方法を実際の画面を見ながら、進めていきます。

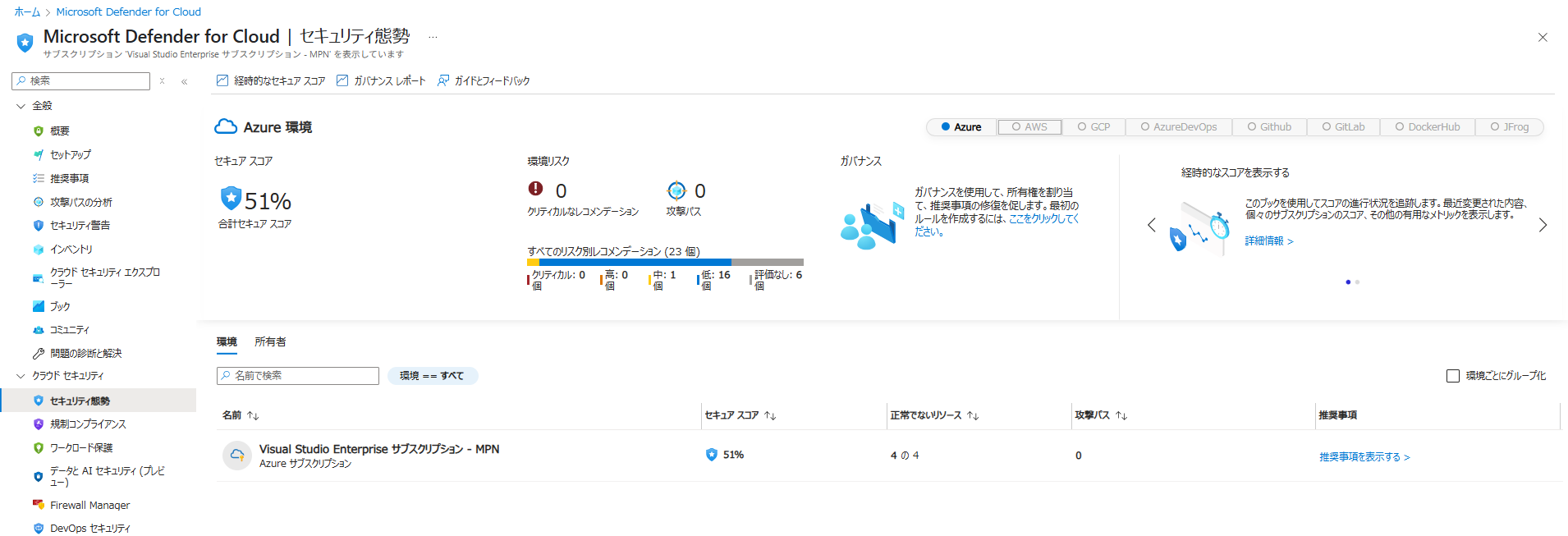

画面左側のメニューより「クラウドセキュリティ」>「セキュリティ態勢」を選択すると

各クラウド環境やその他の環境ごとの全体のセキュリティスコアを見ることができます。

続いて、先ほどオンにしたサブスクリプションの右側にある推奨事項のリンクをクリックします。

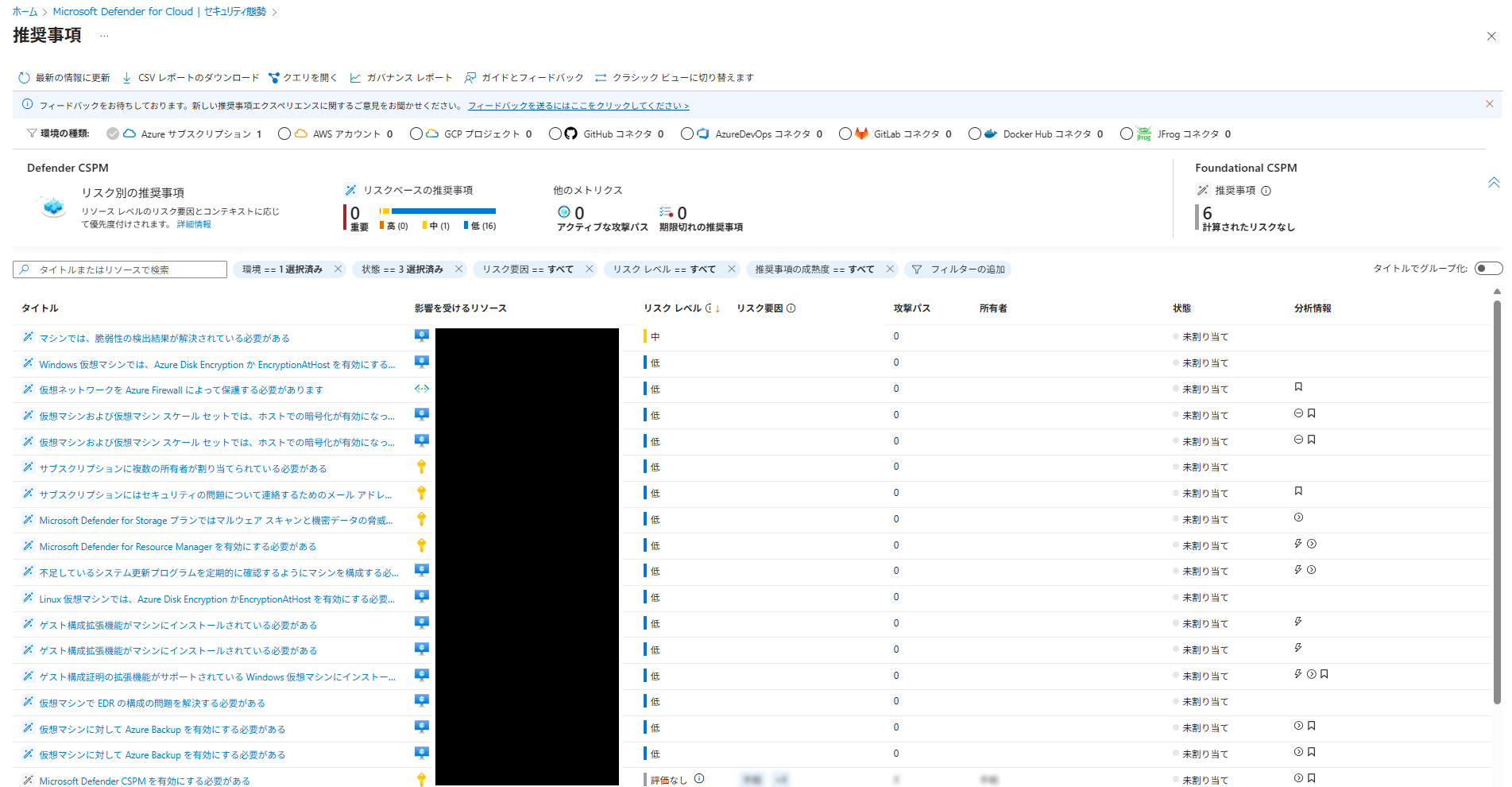

すると、推奨事項一覧が表示され、脆弱性が一目で把握でき、どのリソースに関連しているかを

簡単に把握できます。

私は整理整頓したいタイプなので、画面に脆弱性が一つもない状態にしたいところですが、

時間の都合上そうはいきません。

確実に必要な対処を実施するという観点で見ると、リスクレベルの表示は大変ありがたいです。

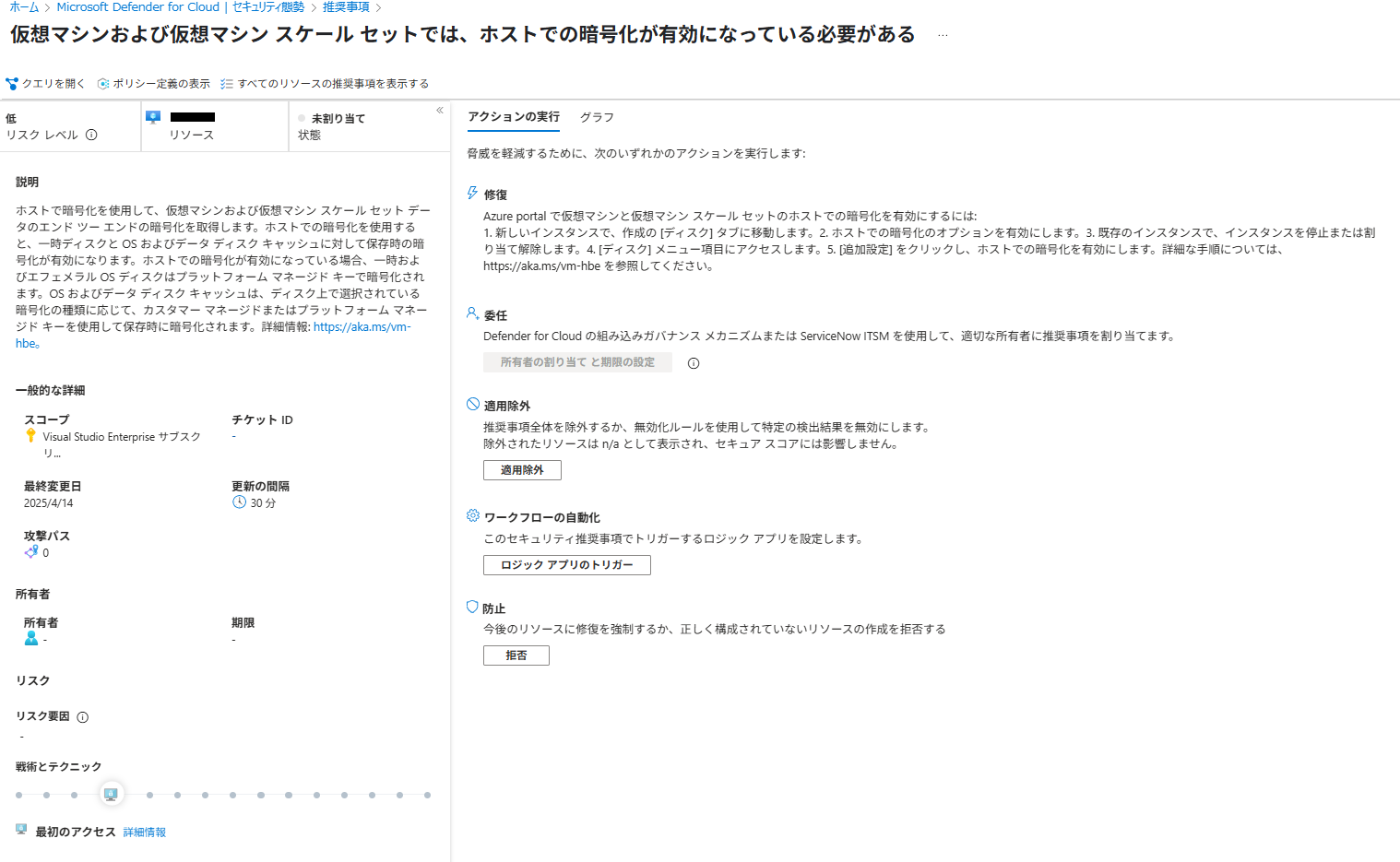

更に、特定の項目を選択すると、脆弱性の詳細や解決するための手順が表示されます。

この手順を実行することで、一時的には問題を解決できます。

ですが、全てのリソースに対して毎回同じ対処を行うのは、非常に多くの時間と手間がかかります。

そこで、「既知の対策が未実施の状態では新規リソースを作成できない」という

ルールを設定することによって、統一されたセキュリティレベルを保つことができます。

逆に、対策不要と判断した項目は、適用除外として設定すると、検出対象から除外できます。

4.クラウド ワークロード保護プラットフォーム (CWPP)を使ってみる

4-1. 有効化手順

クラウド セキュリティ態勢管理 (CSPM)と同様に

Azure Portalの検索バーで「Microsoft Defender for Cloud」を検索し、選択します。

続いて画面左側のメニューから「管理」 > 「環境設定」 を開き、有効化したいリソースのある

サブスクリプションを選択します。

クラウド ワークロード保護プラットフォーム (CWPP)は、「リソースの種別単位」でオン/オフが

切り替え可能です。こちらも簡単に導入ができます。

今回は試しに、サーバーの保護を有効化してみました。

4-2. 動作確認

・デバイスのオンボードおよびレポート サービスを検証するためのウイルス対策検出テスト – Microsoft Defender for Endpoint | Microsoft Learn

上記を参考にEICARと呼ばれる悪意のあるコマンドが入力されたファイルを作成します。

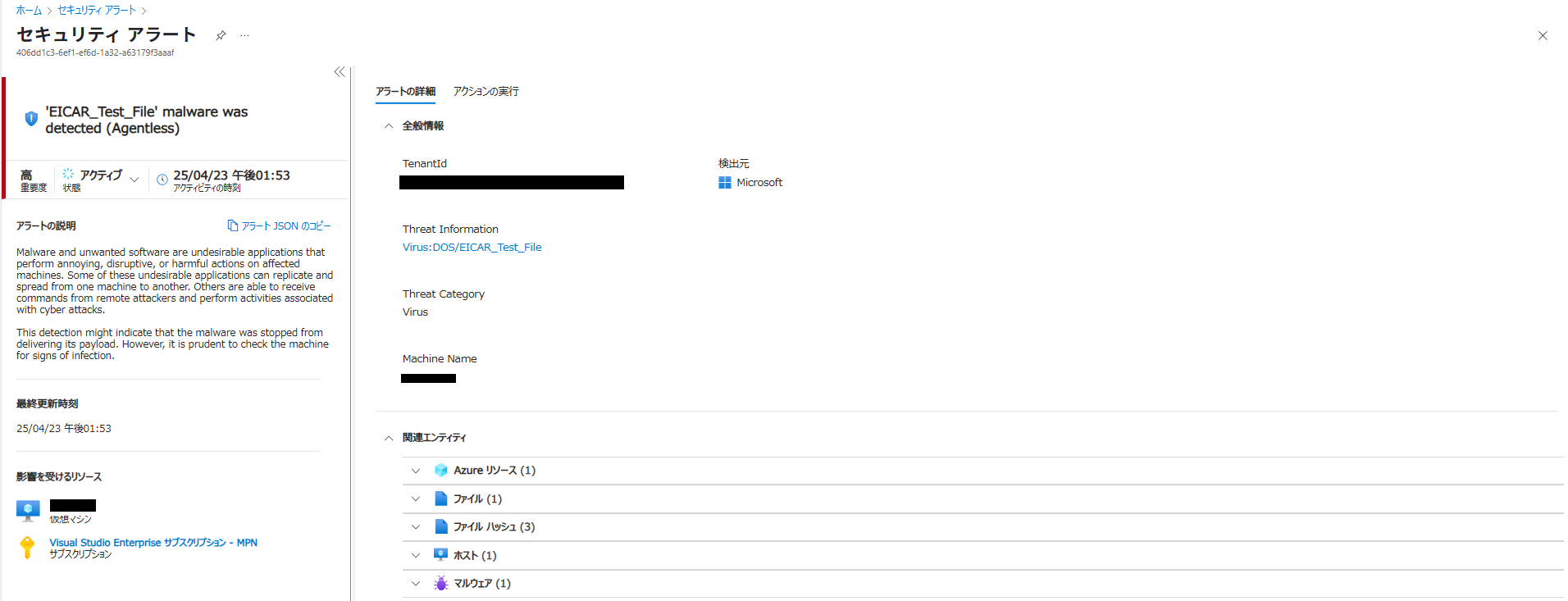

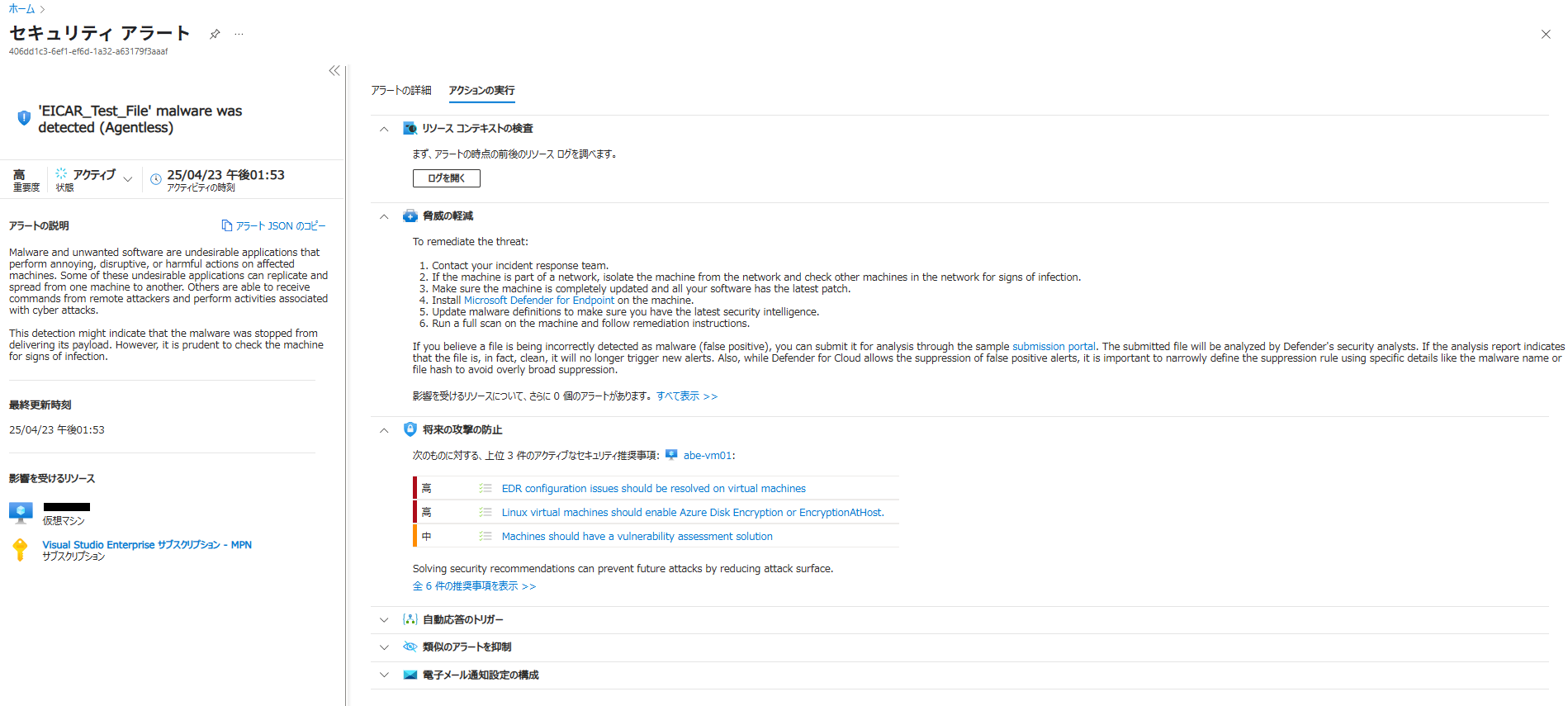

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > eicar.com「全般」 > 「セキュリティ警告」 > 「アラート名(今回は’EICAR_Test_File’ malware was detected (Agentless))」を選択すると、画像のように検知したアラートの詳細が閲覧できます。

検知したセキュリティアラートに対して、影響を受けるリソースといった事実だけではなく、

脅威を軽減するための方法の記載もあります。

今回は

- セキュリティの担当チームへ連絡

- VMの隔離

- システム更新

- フルスキャンの実行

等のごく一般的対応が大半でしたが、一般的な事項も対応漏れがなくなり、

誰でも実施できる点がメリットだと思います。

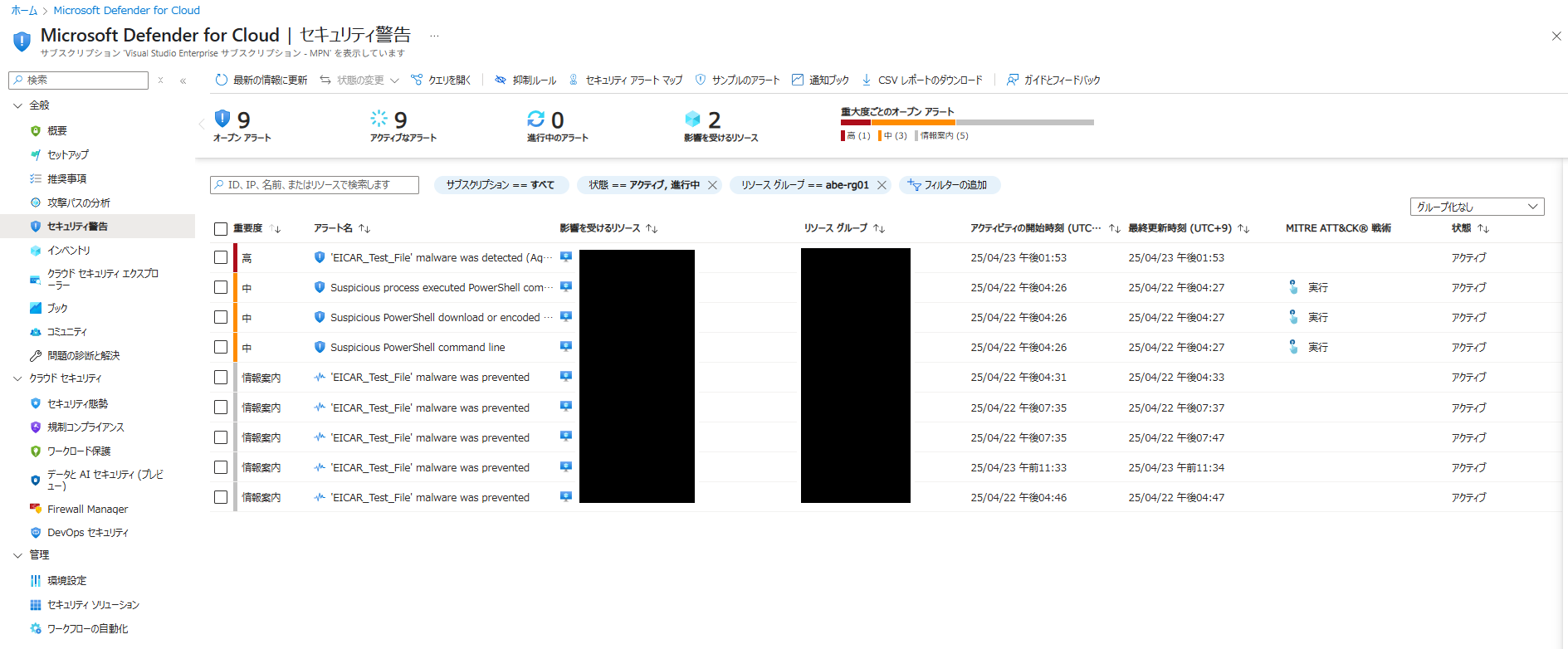

セキュリティ警告のダッシュボードでは、各アラートの発生状況と対応状況が包括的に

把握できます。表示方法において、グループ化機能もあるのでリソース、アラート名、

リソースグループといった多様な切り口からアラートを分類することができます。

5.まとめ

今回は「Microsoft Defender for Cloud」に触れてみました。

名称の意味からAzureを守るセキュリティサービスかと思っていましたが、

AWSやGCPといった他のクラウドやDockerのようなコンテナーレジストリにも対応しており、

各環境を一括でまとめて管理してくれます。

オンオフの切り替えで簡単に導入できて、環境ごとに個別に管理しなくてよいので大変便利です。

私もこのブログを書くにあたって調査を行いましたが、一括管理してくれるだけでなく、

機能が非常に充実していました。

特に、エージェントレスで脆弱性を可視化してくれる機能は、稼働中のサーバー

を停止する必要もなく、弊社の24時間365日の運用でも非常に助かる機能だと感じました。

攻撃パスの分析や規制コンプライアンス、DevOpsセキュリティなど試し切れていない機能も多いので、興味がある方はぜひ30日間のトライアルを活用して、実際に使ってみてください。

6.著者紹介

ペンネーム:TAB

職業:インフラエンジニア

経歴:

大学時代からIT関連の知識を学び始め、2024年に新入社員として入社しました。

現在はインフラの運用・構築に携わっています。

技術や情報が日々進化する業界だからこそ、学び続ける姿勢を今後も大切にしていこうと思います。

趣味:観光

都内、地方に関わらず家族や友人とその場その場で思い出作りできることに魅力を感じています。

新しい景色に触れることは新鮮な気持ちをもたらし、良いリフレッシュにもなるのでおすすめです。